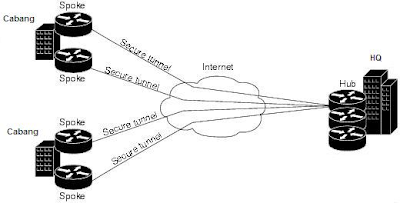

Pada umumnya network stub dikonfigurasikan pada topologi star atau "hub and spoke". Tipe konfigurasi ini pada umumnya ditemui pada jaringan WAN, dimana router distribusi (hub) terkoneksi secara langsung pada WAN, atau seringkali terkoneksi pada router lainnya.

Pada tipe jaringan "hub and spoke", router akses (spoke) harus meneruskan semua traffic non-lokal pada router hub, sehingga router spoke ini tidak perlu mempunyai tabel routing seluruh jaringan.

Cisco router dengan versi IOS 12.4 ke atas mendukung EIGRP stub dengan tipe

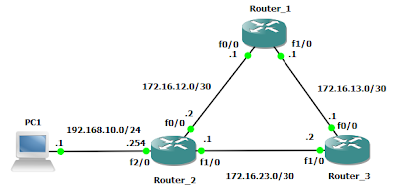

Pada topologi diatas, cisco router Cabang-A dapat mengakses corporate network dan Internet hanya melalui router hub (router Core_1). Percuma saja jika router Cabang-A mempunyai tabel routing lengkap karena akses ke corporate network dan internet akan selalu melalui router Core_1. Dengan meng-konfigurasi router Cabang-A sebagai stub, akan menghemat bandwith dan memori.

Ok mari kita konfigurasi EIGRP agar semua network dapat terkoneksi (full connectivity) dan kita lakukan summary secara manual pada ip address 172.16.10.0 /24 - 172.16.15.0 /24.

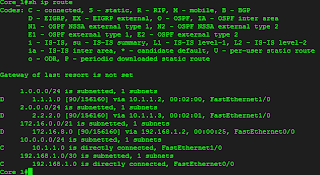

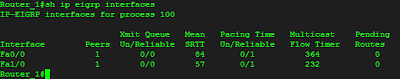

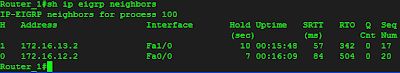

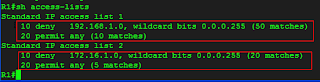

Kita lihat tabel routing router Core_1,

Dari gambar diatas, network 172.16.10.0 /24 - 172.16.15.0 /24 tidak muncul dalam tabel

routing Core_1, network diringkas menjadi 172.16.8.0 /21.

Caranya dapat dibaca disini.

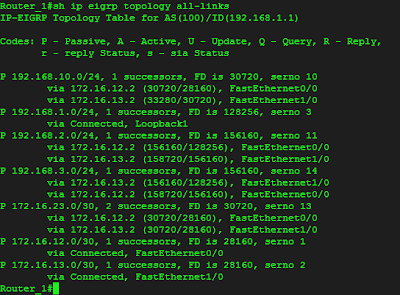

Untuk simulasi perubahan network, kita matikan interface loopback 0 pada router Backup_1 dengan memberikan perintah "shutdown". Mari kita lihat lagi tabel routing Core_1.

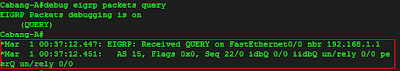

Setelah memberikan perintah "shutdown " pada router Backup_1, terjadi perubahan topologi. network 1.1.1.0/24 tidak muncul dalam tabel routing Core_1. Kita lihat apa yang terjadi pada router Cabang-A.

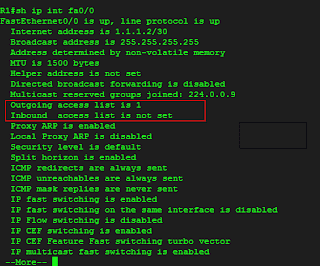

Terlihat bahwa router Core_1, mengirim paket query kepada router Cabang-A. Inilah yang yang akan terjadi pada router Cabang-A. Router Core_1 (hub) akan terus mengirimkan paket query kepada router Cabang-A (spoke) jika terjadi perubahan topologi. Proses ini akan menggunakan memori dan resource pada kedua router. Bayangkan jika terjadi pada ratusan router, yang dapat mengakibatkan router dalam keadaan Stuck In Active (SIA).

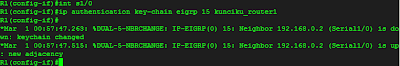

Mari kita konfigurasikan router Cabang-A sebagai stub, dengan memberikan perintah "eigrp stub".

Cabang-A# configure terminal

Cabang-A(config)# router eigrp 15

Cabang-A(config-router)# eigrp stub

Cabang-A(config-router)# ^Z

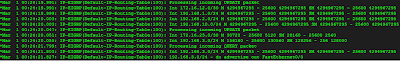

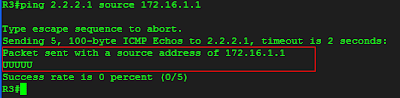

Setelah kita konfigurasi stub pada router Cabang-A, simulasikan lagi perubahan topologi seperti diatas, dan amati hasil perintah "debug eigrp query" pada router Cabang-A.

Router Cabang-A tidak lagi menerima query dari router Core_1.

Secara umum dapat dikatakan bahwa mengkonfigurasikan router yang terletak di ujung jaringan (router spoke) sebagai stub dapat meningkatkan performa network, mengurangi resource router dan konfigurasi router yang lebih sederhana.

File konfigurasi gns3 dapat didownload disini atau disini.

Pada tipe jaringan "hub and spoke", router akses (spoke) harus meneruskan semua traffic non-lokal pada router hub, sehingga router spoke ini tidak perlu mempunyai tabel routing seluruh jaringan.

EIGRP Network Stub

Ketika menggunakan routing protokol EIGRP, kita harus mengkonfigurasi router hub dan router spoke menggunakan routing protokol EIGRP, dan hanya routing spoke saja yang dikonfigurasi sebagai stub.Cisco router dengan versi IOS 12.4 ke atas mendukung EIGRP stub dengan tipe

- connected

- leak-map

- receive-only

- redistribute

- static

- summary

Konfigurasi EIGRP stub

Pada topologi diatas, cisco router Cabang-A dapat mengakses corporate network dan Internet hanya melalui router hub (router Core_1). Percuma saja jika router Cabang-A mempunyai tabel routing lengkap karena akses ke corporate network dan internet akan selalu melalui router Core_1. Dengan meng-konfigurasi router Cabang-A sebagai stub, akan menghemat bandwith dan memori.

Ok mari kita konfigurasi EIGRP agar semua network dapat terkoneksi (full connectivity) dan kita lakukan summary secara manual pada ip address 172.16.10.0 /24 - 172.16.15.0 /24.

Kita lihat tabel routing router Core_1,

Untuk simulasi perubahan network, kita matikan interface loopback 0 pada router Backup_1 dengan memberikan perintah "shutdown". Mari kita lihat lagi tabel routing Core_1.

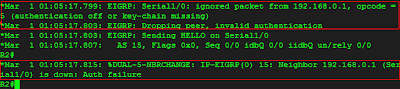

Setelah memberikan perintah "shutdown " pada router Backup_1, terjadi perubahan topologi. network 1.1.1.0/24 tidak muncul dalam tabel routing Core_1. Kita lihat apa yang terjadi pada router Cabang-A.

Terlihat bahwa router Core_1, mengirim paket query kepada router Cabang-A. Inilah yang yang akan terjadi pada router Cabang-A. Router Core_1 (hub) akan terus mengirimkan paket query kepada router Cabang-A (spoke) jika terjadi perubahan topologi. Proses ini akan menggunakan memori dan resource pada kedua router. Bayangkan jika terjadi pada ratusan router, yang dapat mengakibatkan router dalam keadaan Stuck In Active (SIA).

Mari kita konfigurasikan router Cabang-A sebagai stub, dengan memberikan perintah "eigrp stub".

Cabang-A# configure terminal

Cabang-A(config)# router eigrp 15

Cabang-A(config-router)# eigrp stub

Cabang-A(config-router)# ^Z

Setelah kita konfigurasi stub pada router Cabang-A, simulasikan lagi perubahan topologi seperti diatas, dan amati hasil perintah "debug eigrp query" pada router Cabang-A.

Router Cabang-A tidak lagi menerima query dari router Core_1.

Secara umum dapat dikatakan bahwa mengkonfigurasikan router yang terletak di ujung jaringan (router spoke) sebagai stub dapat meningkatkan performa network, mengurangi resource router dan konfigurasi router yang lebih sederhana.

File konfigurasi gns3 dapat didownload disini atau disini.