Seperti yang sudah dijanjikan pada artikel ini, berikut adalah jawaban pertanyaan - pertanyaan tentang Access Control List

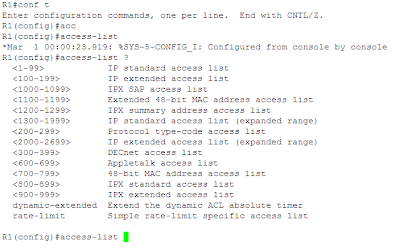

1. Ada 3 (tiga) solusi untuk masalah ini :

access-list 3 permit host 192.168.2.10

access-list 2 permit 192.168.2.10 0.0.0.0

access-list 4 permit 192.168.2.10

Semua access list diatas akan memberikan hasil yang sama, INGAT, terdapat statement "deny all" disetiap akhir access list yang tidak terlihat, dan nomor Standard Access List antara 1 - 99 dan 1300 - 1999.

2. access-list 5 deny host 170.192.25.251

access-list 5 permit any

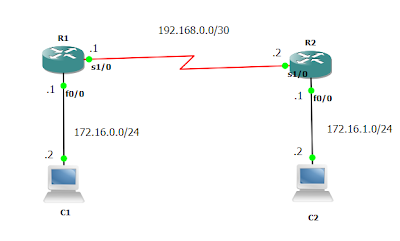

3. Karena IP Address 196.168.2.10 /24 mempunyai 254 host, kita akan menggunakan widlcard mask agar lebih mudah.

access-list 10 permit 192.168.2.0 0.0.0.255

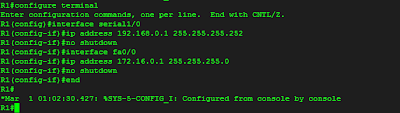

4. interface fastethernet0/0

ip access-group 13 in

access-list 13 deny host 151.25.5.28

access-list 13 deny 101.65.2.33 0.0.0.0

access-list 13 permit any

5. Access list 25 diterapkan pada interface fa0/1 dengan arah inbound (in), sehingga semua traffic IP dari host 111.23.4.1 akan di ijinkan. Sedangkan traffic dari network 202.45.0.0/24 akan di-drop, dan semua traffic dari IP Address lainnya akan diijinkan.

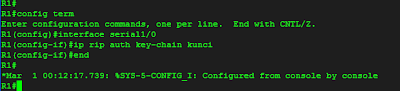

6. interface serial1/1

ip access-group 15 out

access-list 15 permit host 151.25.5.28

access-list 15 permit host 101.65.2.33

7. interface fastethernet1/0

ip access-group 101 in

interface serial1/1

ip access-group 101 out

access-list 101 deny tcp any host 48.55.50.24 eq www

access-list 101 permit tcp any any eq www

8. ACL ini akan menolak traffic yang berasal dari 102.202.1.25 untuk keluar melalui interface serial 0/1, dan mengijinkan semua IP Address yang lain keluar melalui interface serial 0/1.

9. misal kan access list diterapkan pada interface serial 1/1, konfigurasinya adalah

interface serial1/1

ip access-group 102 in

access-list 102 permit udp any 0.0.0.0 255.255.255.254 eq tftp

access-list 102 permit tcp any 0.0.0.0 255.255.255.254 eq telnet

1. Ada 3 (tiga) solusi untuk masalah ini :

access-list 3 permit host 192.168.2.10

access-list 2 permit 192.168.2.10 0.0.0.0

access-list 4 permit 192.168.2.10

Semua access list diatas akan memberikan hasil yang sama, INGAT, terdapat statement "deny all" disetiap akhir access list yang tidak terlihat, dan nomor Standard Access List antara 1 - 99 dan 1300 - 1999.

2. access-list 5 deny host 170.192.25.251

access-list 5 permit any

3. Karena IP Address 196.168.2.10 /24 mempunyai 254 host, kita akan menggunakan widlcard mask agar lebih mudah.

access-list 10 permit 192.168.2.0 0.0.0.255

4. interface fastethernet0/0

ip access-group 13 in

access-list 13 deny host 151.25.5.28

access-list 13 deny 101.65.2.33 0.0.0.0

access-list 13 permit any

5. Access list 25 diterapkan pada interface fa0/1 dengan arah inbound (in), sehingga semua traffic IP dari host 111.23.4.1 akan di ijinkan. Sedangkan traffic dari network 202.45.0.0/24 akan di-drop, dan semua traffic dari IP Address lainnya akan diijinkan.

6. interface serial1/1

ip access-group 15 out

access-list 15 permit host 151.25.5.28

access-list 15 permit host 101.65.2.33

7. interface fastethernet1/0

ip access-group 101 in

interface serial1/1

ip access-group 101 out

access-list 101 deny tcp any host 48.55.50.24 eq www

access-list 101 permit tcp any any eq www

8. ACL ini akan menolak traffic yang berasal dari 102.202.1.25 untuk keluar melalui interface serial 0/1, dan mengijinkan semua IP Address yang lain keluar melalui interface serial 0/1.

9. misal kan access list diterapkan pada interface serial 1/1, konfigurasinya adalah

interface serial1/1

ip access-group 102 in

access-list 102 permit udp any 0.0.0.0 255.255.255.254 eq tftp

access-list 102 permit tcp any 0.0.0.0 255.255.255.254 eq telnet

10. access-list 10 permit 202.25.43.0 0.0.0.255

access-list 10 deny 172.16.0.0 0.0.255.255

11. Konfigurasi ini akan menolak traffic telnet yang masuk dari 202.150.23.5 menuju ke 102.202.1.25 melalui interface serial1/0, menolak akses tftp dan mengijinkan semua IP traffic.