Pada umumnya, jika kita mengkonfigurasikan router atau switch cisco, kita menggunakan kabel console dan mengakses peralatan tersebut secara langsung.

Untuk mengakses secara remote kita dapat menggunakan telnet atau ssh. Tidak disarankan menggunakan telnet karena data terkirim dalam bentuk plain text. Secure shell atau SSH mempunyai kemampuan untuk mengenkripsi data yang kita kirimkan melalui jaringan komputer.

Untuk konfigurasi router cisco menggunakan secure shell, langkah yang harus dilakukan adalah

1. Membuat sertifikat key yang akan digunakan oleh ssh

2. Membuat username

3. Menerapkan pada terminal vty

Berikut topologi yang akan kita gunakan konfigurasi ssh pada router cisco

Kita akan mengkonfigurasikan Router-HQ untuk menggunakan ssh, sehingga akses remote dari Router R2 hanya dapat dilakukan melalui ssh.

Ternyata ssh belum aktif, berikut langkah - langkah untuk mengaktifkan ssh,

Router# configure terminal

Router(config)# hostname Router-HQ

Router-HQ(config)# ip domain-name test.com

Router-HQ(config)# crypto key generate rsa

perintah diatas akan membuat certificate key, sekaligus mengaktifkan ssh pada Router-HQ. Perhatikan bahwa untuk membuat key, membutuhkan nama domain. Disini menggunakan nama test.com. Ok kita cek lagi status dari ssh

Dari gambar diatas versi ssh yang digunakan adalah 1.99 Kita akan setting untuk menggunakan ssh versi 2 dan berapa kali percobaan untuk memasukkan password

Router-HQ(config)# ip ssh version 2

Router-HQ(config)#ip ssh authentication-retries 2

Setelah ssh aktif, kita buat user yang berhak untuk mengakses router-HQ. Disini saya menggunakan username cisco dan password cisco123.

Router-HQ(config)# username cisco password 0 cisco123

Kemudian kita konfigurasi terminal virtual menggunakan ssh

Router-HQ(config)#line vty 0 4

Router-HQ(config-line)# login local

Router-HQ(config-line)# transport input ssh

Router-HQ(config-line)# end

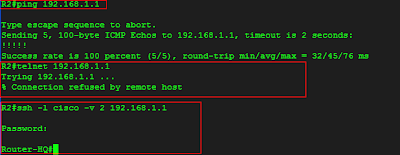

Kita coba akses Router-HQ dari router R2,

dari gambar diatas terlihat, test ping berhasil, akses menggunakan telnet tidak berhasil dan akses ssh berhasil.

File konfigurasi dapat didownload disini.

Untuk mengakses secara remote kita dapat menggunakan telnet atau ssh. Tidak disarankan menggunakan telnet karena data terkirim dalam bentuk plain text. Secure shell atau SSH mempunyai kemampuan untuk mengenkripsi data yang kita kirimkan melalui jaringan komputer.

Untuk konfigurasi router cisco menggunakan secure shell, langkah yang harus dilakukan adalah

1. Membuat sertifikat key yang akan digunakan oleh ssh

2. Membuat username

3. Menerapkan pada terminal vty

Berikut topologi yang akan kita gunakan konfigurasi ssh pada router cisco

Kita akan mengkonfigurasikan Router-HQ untuk menggunakan ssh, sehingga akses remote dari Router R2 hanya dapat dilakukan melalui ssh.

Konfigurasi ssh router cisco

OK kita cek pada router-HQ apakah ssh sudah aktif atau belum, dengan menggunakan perintah "show ip ssh".Ternyata ssh belum aktif, berikut langkah - langkah untuk mengaktifkan ssh,

Router# configure terminal

Router(config)# hostname Router-HQ

Router-HQ(config)# ip domain-name test.com

Router-HQ(config)# crypto key generate rsa

perintah diatas akan membuat certificate key, sekaligus mengaktifkan ssh pada Router-HQ. Perhatikan bahwa untuk membuat key, membutuhkan nama domain. Disini menggunakan nama test.com. Ok kita cek lagi status dari ssh

Dari gambar diatas versi ssh yang digunakan adalah 1.99 Kita akan setting untuk menggunakan ssh versi 2 dan berapa kali percobaan untuk memasukkan password

Router-HQ(config)# ip ssh version 2

Router-HQ(config)#ip ssh authentication-retries 2

Setelah ssh aktif, kita buat user yang berhak untuk mengakses router-HQ. Disini saya menggunakan username cisco dan password cisco123.

Router-HQ(config)# username cisco password 0 cisco123

Kemudian kita konfigurasi terminal virtual menggunakan ssh

Router-HQ(config)#line vty 0 4

Router-HQ(config-line)# login local

Router-HQ(config-line)# transport input ssh

Router-HQ(config-line)# end

Kita coba akses Router-HQ dari router R2,

dari gambar diatas terlihat, test ping berhasil, akses menggunakan telnet tidak berhasil dan akses ssh berhasil.

Fine Tuning

Untuk lebih memperketat pengamanan kita dapat menggunakan ACL.File konfigurasi dapat didownload disini.

No comments :

Post a Comment