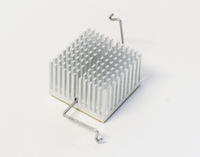

Panas adalah musuh utama komputer. Untuk menjaga suhu CPU biasanya digunakan sistem pendingin yang terdiri dari kipas dan heatsink. Jenisnya banyak, mulai yang dari standar produsen CPU yang hanya menggunakan kipas + heatsink sampai yang aftermarket dengan pendingin cairan. Walaupun bermacam - jenis tetapi bahannya hampir sama, aluminium alloy. Sistem pendingin ini dapat ditemukan di CPU dan VGA, dan motherboard.

Seiring waktu, debu akan menempel pada heatsink, heatsink akan hitam dan berkerak. Apalagi jika heatsink jarang dibersihkan.

Ok kita siapkan alat dan bahan

Alat

Bahan

Setelah 10 menit direndam, gunakan sikat gigi bekas untuk menyikat heatsink dibawah air mengalir. Keringkan heatsink dengan cara dijemur atau diangin-anginkan.

Lihat hasilnya bersih bukan ?

* gambar berasal dari wikipedia

Seiring waktu, debu akan menempel pada heatsink, heatsink akan hitam dan berkerak. Apalagi jika heatsink jarang dibersihkan.

Ok kita siapkan alat dan bahan

Alat

- Sikat gigi bekas

- Kuas ukuran kecil / sedang

- Blower tangan

- Sarung tangan karet (jika ada)

Bahan

- Cairan pemutih pakaian (saya mengunakan merk bayclin karena mudah dibeli di warung / kios kecil )

- Air

Setelah 10 menit direndam, gunakan sikat gigi bekas untuk menyikat heatsink dibawah air mengalir. Keringkan heatsink dengan cara dijemur atau diangin-anginkan.

Lihat hasilnya bersih bukan ?

* gambar berasal dari wikipedia