Berkenalan dengan Stub Network

Analogi yang tepat mengenai stub network adalah pulau yang hanya mempunyai satu jembatan yang menghubungkan pulau tersebut dengan daratan utama. Tidak ada transportasi laut ataupun udara. Orang - orang keluar masuk pulau hanya melalui jembatan tersebut.

Dengan analogi diatas, kita dapat mendeskripsikan stub network sebagai network yang hanya mempunyai satu jalan keluar atau masuk.

Perhatikan Router R2 pada gambar diatas, router R2 mempunyai beberapa LAN yang terkoneksi langsung dan hanya mempunyai satu jalur keluar dan masuk melalui interface fast ethernet 0/0 menuju Router R1-HQ. Secara umum dapat dikatakan bahwa network pada router R2 dapat disebut sebagai stub network, karena network ini tidak menuju network lain. Router R2 adalah akhir dari jaringan.

Tabel routing router R2 dapat disederhanakan dengan menggunakan default route, dengan R1-HQ menjadi next hop, atau menggunakan exit interface fa0/0.

Pada topologi diatas, router R1-HQ akan dikenal sebagai transit network dan router R1-HQ disebut sebagai transit router.

Tantangan : Ada berapa stub network pada topologi diatas ?

Verifikasi dan Troubleshooting EIGRP

Sebagai salah satu distance vector routing protocol popuker, EIGRP sering digunakan untuk jaringan komputer skala menengah. Dengan skalabilitas ini, akan berakibat pada design jaringan yang kompleks, konfigurasi, maintenance dan troubleshooting.

Troubleshooting routing dinamik membutuhkan pemahaman yang menyeluruh bagaimana routing protokol itu bekerja. Beberapa isu terjadi pada semua routing protokol, isu yang lain mungkin terjadi pada routing protokol tertentu.

Berikut beberapa isu yang berhubungan dengan routing protokol EIGRP

proccess 100 : nomor proses sama dengan nomor AS

address : ip address dari neigbor

interface : Interface yang menerima paket hello dari neighbor

holdtime : waktu yang digunakan oleh EIGRP untuk

uptime : lamanya waktu sejak pertama kali eigrp menerima paket hello dari neighbor-nya

Q count : banyaknya paket eigrp (update, query, reply) yang menunggu untuk dikirim.

SRTT : Smooth round trip time, lamanya waktu untuk mengirim paket EIGRP

RTO : Retransmission Timed Out

Sequence number : nomor urutan terakhir dari paket eigrp yang diterima

Pada gambar diatas, feasible distance ke 192.168.10.0/24 adalah 30720 melalui 172.16.12.2. Link ini dalam keadaan pasif -kode P- yang berarti baik. Jika aktif, EIGRP sedang melakukan perhitungan ulang, yang berarti ada perubahan topologi.

interface : interface dimana EIGRP dokonfigurasikan

peers : jumlah directly connected dari neighbor EIGRP

Xmit Queue Un/Reliable : jumlah paket yang tersisa dalam antrian

Mean SRTT : nilai rata - rata SRTT

Pacing time Un/Reliable : waktu tunggu setelah mengirimkan paket

Multicast Flow Timer : waktu untuk menuggu paket ack multicast sebelum mengirim paket multicast berikutnya

Pending Routes : --please google it -- , jika nomor ini tinggi, cpu load akan tinggi juga

Troubleshooting routing dinamik membutuhkan pemahaman yang menyeluruh bagaimana routing protokol itu bekerja. Beberapa isu terjadi pada semua routing protokol, isu yang lain mungkin terjadi pada routing protokol tertentu.

Berikut beberapa isu yang berhubungan dengan routing protokol EIGRP

- EIGRP neigbor relationship, jika routing protocol membentuk adjcencies dengan neighbor-nya.

- Tabel routing EIGRP, cek tabel routing jika ada sesuatu yang tidak diharapkan seperti rute yang hilang atau rute yang tidak diharapkan.

- EIGRP Authentication, jika otentikasi tidak berhasil, maka EIGRP tidak akan membentuk neighborship.

- show ip protocols

- show ip eigrp neighbors

- show ip eigrp topology

- show ip eigrp interface

- debug eigrp packets

show ip protocols

Pada gambar diatas, ditampilkan routing protokol yang aktif adalah EIGRP beserta nomor AS-nya, rute network-nya dan informasi Administrative Distance.show ip eigrp neigbors

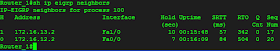

Perintah ini menampilkan informasi tentang neighbor yang ditemukan oleh EIGRP, dan status neighbor aktif atau pasif.proccess 100 : nomor proses sama dengan nomor AS

address : ip address dari neigbor

interface : Interface yang menerima paket hello dari neighbor

holdtime : waktu yang digunakan oleh EIGRP untuk

uptime : lamanya waktu sejak pertama kali eigrp menerima paket hello dari neighbor-nya

Q count : banyaknya paket eigrp (update, query, reply) yang menunggu untuk dikirim.

SRTT : Smooth round trip time, lamanya waktu untuk mengirim paket EIGRP

RTO : Retransmission Timed Out

Sequence number : nomor urutan terakhir dari paket eigrp yang diterima

show ip eigrp topology

Menampilkan tabel topologi EIGRP, status dari rute EIGRP, successor dan feasible distance.Pada gambar diatas, feasible distance ke 192.168.10.0/24 adalah 30720 melalui 172.16.12.2. Link ini dalam keadaan pasif -kode P- yang berarti baik. Jika aktif, EIGRP sedang melakukan perhitungan ulang, yang berarti ada perubahan topologi.

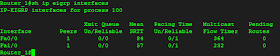

show ip eigrp interface

perintah ini akan menampilkan interface yang aktif menjalankan EIGRP

interface : interface dimana EIGRP dokonfigurasikan

peers : jumlah directly connected dari neighbor EIGRP

Xmit Queue Un/Reliable : jumlah paket yang tersisa dalam antrian

Mean SRTT : nilai rata - rata SRTT

Pacing time Un/Reliable : waktu tunggu setelah mengirimkan paket

Multicast Flow Timer : waktu untuk menuggu paket ack multicast sebelum mengirim paket multicast berikutnya

Pending Routes : --please google it -- , jika nomor ini tinggi, cpu load akan tinggi juga

debug eigrp packets

perintah ini akan membantu kita untuk menganalisa paket yang dikirim atau diterima, status otentikasi. Gunakan pada waktu traffik pada network rendah.Konfigurasi Load Balance Unequal Cost Path EIGRP

Pada artikel lalu, kita telah belajar cara konfigurasi load balancing menggunakan routing protocol EIGRP. Tipe load balancing yang digunakan adalah Equal Cost yang berarti link - link mempunyai nilai metrik yang sama.

Telah kita ketahui EIGRP menggunakan 4 parameter untuk menghitung metrik. Parameter - parameter itu adalah

- Bandwidth

- Delay

- Load

- Reliability

Secara default EIGRP hanya menggunakan Bandwidth dan Delay. Informasi ini dapat kita peroleh dari perintah "show ip protocol".

Kita akan menggunakan topologi yang sama seperti pada lab equal cost. Untuk membuat link-nya Unequal, gunakan perintah "bandwidth [besar-bandwidth]".

Router R1

R1(config)# interface fa0/0

R1(config-int)# bandwidth 5000

R1(config-int)# end

Dengan perintah bandwidth, kita mengubah nilai bandwidth pada interface fast ethernet 0/0, sehingga dalam perhitungan metrik, nilai metrik pada interface fast ethernet 0/0 akan berbeda dengan nilai metrik pada interface fast ethernet 0/1 dengan tujuan yang sama, network 20.2.2.0.

Kita lihat tabel routing pada router R1,

Bagaimana Cara Konfigurasi Load Balancing Unequal Cost Path ?

Untuk meng-konfigurasi, gunakan perintah "variance [1 - 128]". Perintah variance berfungsi sebagai multiplier. Agar load balancing dapat terjadi, ada kondisi yang harus dipenuhi,- Metrik dari link lain (feasible successor) harus kurang dari nilai FD successor dikali nilai variance.

R1(config)# router eigrp 100

R1(config-router)# variance 5

R1(config-router)# end

Tips: set variance = 1, kemudian 2 dan seterusnya sambil cek tabel routing. Lakukan terus sampai link yang lain muncul pada tabel routing. Pada lab ini, nilai variance = 5.

Cek tabel routing

Terlihat ada dua link menuju network 20.2.2.0 melalui 2.2.2.2 dan melalui 1.1.1.2.

Kita coba traceroute ke network 20.2.2.0

File konfigurasi lab gns3 ini, dapat di download disini dan disini.

Konfigurasi Load Balancing Equal Cost Path pada EIGRP

Load Balancing adalah kemampuan router untuk membagi traffik menuju destination network yang mempunyai nilai metrik yang sama melalui lebih dari satu link (jalur routing). Load balancing dibedakan menjadi 2 jenis

Router R1

R1# configure terminal

R1(config)# interface loopback 0

R1(config-int)# ip address 10.1.1.1 255.255.255.0

R1(config)# interface fa0/0

R1(config-int)# ip address 1.1.1.1 255.255.255.252

R1(config-int)# no shutdown

R1(config-int)# interface fa0/1

R1(config-int)# ip address 2.2.2.1 255.255.255.252

R1(config-int)# no shutdown

R1(config-int)# end

Router R2

R2# configure terminal

R2(config)# interface loopback 0

R2(config-int)# ip address 20.2.2.2 255.255.255.0

R2(config)# interface fa0/0

R2(config-int)# ip address 1.1.1.2 255.255.255.252

R2(config-int)# no shutdown

R2(config-int)# interface fa0/1

R2(config-int)# ip address 2.2.2.2 255.255.255.252

R2(config-int)# no shutdown

R2(config-int)# end

Setelah mengkonfigurasi interface pada kedua router, kita aktifkan eigrp dan advertise networknya.

Router R1

!

router eigrp 100

network 1.1.1.0 0.0.0.3

network 2.2.2.0 0.0.0.3

network 10.1.1.0 0.0.0.255

no auto-summary

!

Router R2

!

router eigrp 100

network 1.1.1.0 0.0.0.3

network 2.2.2.0 0.0.0.3

network 20.2.2.0 0.0.0.255

maximum-paths 16

no auto-summary

!

Perhatikan, pada konfigurasi EIGRP router R2, terdapat perintah "maximum-path 16". Perintah ini akan membuat EIGRP me-load balancing hingga 16 path. Sehingga pada tabel routing akan muncul 16 path yang menuju satu destination network.

Kedua link telah muncul pada tabel routing router R2, yang menandakan bahwa eigrp telah melakukan load balancing. Kita tes load balancing-nya dengan menggunakan perintah traceroute dari router R2.

Traceroute pertama, paket akan melalui 1.1.1.1 dan pada traceroute yang kedua paket melalui 2.2.2.1.

File konfigurasi gns3 dapat didownload disini dan disini.

- Equal Cost Path, jika link - link mempunyai nilai metrik sama, yang dilaporkan oleh routing protocol (RIPv2, EIGRP, OSPF, BGP)

- Unequal Cost Path, jika link - link mempunyai nilai metrik yang tidak sama

Konfigurasi Equal Cost Path

Berikut topologi lab yang akan kita gunakan untuk melakukan load balancing menggunakan routing protocol eigrp dan verifikasi menggunakan perintah traceroute.Router R1

R1# configure terminal

R1(config)# interface loopback 0

R1(config-int)# ip address 10.1.1.1 255.255.255.0

R1(config)# interface fa0/0

R1(config-int)# ip address 1.1.1.1 255.255.255.252

R1(config-int)# no shutdown

R1(config-int)# interface fa0/1

R1(config-int)# ip address 2.2.2.1 255.255.255.252

R1(config-int)# no shutdown

R1(config-int)# end

Router R2

R2# configure terminal

R2(config)# interface loopback 0

R2(config-int)# ip address 20.2.2.2 255.255.255.0

R2(config)# interface fa0/0

R2(config-int)# ip address 1.1.1.2 255.255.255.252

R2(config-int)# no shutdown

R2(config-int)# interface fa0/1

R2(config-int)# ip address 2.2.2.2 255.255.255.252

R2(config-int)# no shutdown

R2(config-int)# end

Setelah mengkonfigurasi interface pada kedua router, kita aktifkan eigrp dan advertise networknya.

Router R1

!

router eigrp 100

network 1.1.1.0 0.0.0.3

network 2.2.2.0 0.0.0.3

network 10.1.1.0 0.0.0.255

no auto-summary

!

Router R2

!

router eigrp 100

network 1.1.1.0 0.0.0.3

network 2.2.2.0 0.0.0.3

network 20.2.2.0 0.0.0.255

maximum-paths 16

no auto-summary

!

Perhatikan, pada konfigurasi EIGRP router R2, terdapat perintah "maximum-path 16". Perintah ini akan membuat EIGRP me-load balancing hingga 16 path. Sehingga pada tabel routing akan muncul 16 path yang menuju satu destination network.

Verifikasi

Kita gunakan perintah "show ip route" dan "show ip route eigrp" dari router R2.Traceroute pertama, paket akan melalui 1.1.1.1 dan pada traceroute yang kedua paket melalui 2.2.2.1.

File konfigurasi gns3 dapat didownload disini dan disini.

Konfigurasi EIGRP Menggunakan Otentikasi MD5 (md5 authentication)

EIGRP hanya mendukung otentikasi dengan MD5.

Konfigurasi otentikasi pada routing protocol EIGRP hanya dilakukan dalam dua langkah :

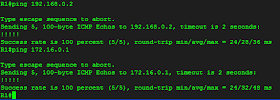

berikut hasil ping, yang berarti EIGRP berjalan

Router R1

R1# configure terminal

R1(config)# key chain kunciku_router1

R1(config-keychain)# key 1

R1(config-keychain-key)# key-string 123456

R1(config-keychain-key)# end

Router R2

R2# configure terminal

R2(config)# key chain kunciku_router2

R2(config-keychain)# key 1

R2(config-keychain-key)# key-string 123456

R2(config-keychain-key)# end

Setelah selesai mengkonfigurasikan key chain, hanya ada 2 langkah terakhir untuk dilakukan pada setiap router, yaitu mengatakan pada router keychain mana yang akan kita gunakan untuk otentikasi dan mengaktifkan otentikasi pada EIGRP. Kedua langkah ini dilakukan pada mode konfigurasi interface.

Ok, kita akan mengkonfigurasikan otentikasi pada router R1,

Router R1

R1# configure terminal

R1(config)# interface serial 1/0

R1(config-int)# ip authentication mode eigrp 15 md5

R1(config-int)# ip authentication key-chain eigrp 15 kunciku_router1

R1(config-int)#end

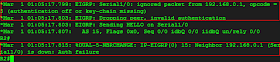

Perhatikan bahwa Neigbor 192.168.0.2 down dan kemudian membentuk neigbor lagi. Ini karena router R1 sekarang telah menggunakan otentikasi md5. Kita lihat apa yang terjadi pada router R2, meggunakan perintah "debug eigrp packets".

Kita lihat log pada router R2, terdapat pesan "auth failure". OK kita konfigurasikan otentikasi pada router R1 dan melihat apa yang terjadi para router R1

Router R2

R2# configure terminal

R2(config)# interface serial 1/0

R2(config-int)# ip authentication mode eigrp 15 md5

R2(config-int)# ip authentication key-chain eigrp 15 kunciku_router2

R2(config-int)# end

Berikut screenshot pada router R1

tes koneksi

File konfigurasi gns3 dapat didownload disini dan disini.

Konfigurasi otentikasi pada routing protocol EIGRP hanya dilakukan dalam dua langkah :

- Membuat key chain dan key

- Menerapkan key chain pada interface ynag menjalankan EIGRP.

Ok kita akan mencoba konfigurasi EIGRP menggunakan otentikasi. Dua router cisco terkoneksi melalui interface serial 1/0. Pada router R1 terdapat 3 interface loopback yang mewakili LAN, begitu juga pada router R2, terdapat 3 interface loopback.

Seperti pada lab sebelumnya, kita konfigurasikan agar EIGRP berjalan dan kita akan melakukan tes koneksi .berikut hasil ping, yang berarti EIGRP berjalan

Membuat key chain dan key

Langkah- langkah untuk membuat keychain adalah sebagai berikut,- Pada konfigurasi global, definisikan nama keychain. Nama keychain tidak harus sama pada kedua roueter.

- Pada keychain, definisikan key id, yang merupakan identifikasi key. Kita dapat membuat lebih dari satu key-id, tetapi yang digunakan oleh router adalah yang mempunyai nomor id paling kecil. Key id ini harus sama pada kedua router.

- Setelah key id selesai dikonfigurasi, kita buat password yang sebenarnya dengan menggunakan perintah "key-string password". Ini adalah password yang sebenarnya, yang akan saling dicocokkan oleh EIGRP

Router R1

R1# configure terminal

R1(config)# key chain kunciku_router1

R1(config-keychain)# key 1

R1(config-keychain-key)# key-string 123456

R1(config-keychain-key)# end

Router R2

R2# configure terminal

R2(config)# key chain kunciku_router2

R2(config-keychain)# key 1

R2(config-keychain-key)# key-string 123456

R2(config-keychain-key)# end

Setelah selesai mengkonfigurasikan key chain, hanya ada 2 langkah terakhir untuk dilakukan pada setiap router, yaitu mengatakan pada router keychain mana yang akan kita gunakan untuk otentikasi dan mengaktifkan otentikasi pada EIGRP. Kedua langkah ini dilakukan pada mode konfigurasi interface.

Ok, kita akan mengkonfigurasikan otentikasi pada router R1,

Router R1

R1# configure terminal

R1(config)# interface serial 1/0

R1(config-int)# ip authentication mode eigrp 15 md5

R1(config-int)# ip authentication key-chain eigrp 15 kunciku_router1

R1(config-int)#end

Perhatikan bahwa Neigbor 192.168.0.2 down dan kemudian membentuk neigbor lagi. Ini karena router R1 sekarang telah menggunakan otentikasi md5. Kita lihat apa yang terjadi pada router R2, meggunakan perintah "debug eigrp packets".

Kita lihat log pada router R2, terdapat pesan "auth failure". OK kita konfigurasikan otentikasi pada router R1 dan melihat apa yang terjadi para router R1

Router R2

R2# configure terminal

R2(config)# interface serial 1/0

R2(config-int)# ip authentication mode eigrp 15 md5

R2(config-int)# ip authentication key-chain eigrp 15 kunciku_router2

R2(config-int)# end

Berikut screenshot pada router R1

Verifikasi otentikasi EIGRP

Untuk memverifikasi otentikasi eigrp, kita gunakan perintah "debug eigrp packets", seperti dibawah ini.tes koneksi

File konfigurasi gns3 dapat didownload disini dan disini.

Konfigurasi Dasar Routing Protocol EIGRP pada Router Cisco

Pada artikel bagian 1, bagian 2 dan bagian 3 kita telah berkenalan dengan EIGRP, mempelajari bagaimana EIGRP bekerja membentuk neighbor dengan tetangganya dan memilih rute terbaik menuju destination network.

Sangat mudah untuk mengkonfigurasi EIGRP pada router cisco, yang perlu kita lakukan adalah mengaktifkan EIGRP pada router cisco dengan perintah "router eigrp" diikuti dengan nomor Autonomous System (AS), kemudian mengumumkan (advertise) network yang terkoneksi pada router.

Konfigurasi EIGRP pada Router Cisco

OK, kita akan menggunakan topologi dibawah ini untuk konfigurasi dasar EIGRP.

Tugasnya adalah

menghubungkan ketiga router menggunakan EIGRP dengan nomor AS 100. Buat

tiga loopback interface yang mewakili LAN dengan data sebagai berikut :

Router_1 : 192.168.1.0 / 24Router_2 : 192.168.2.0 / 24

Router_3 : 192.168.3.0 / 24

Router_1

!

router eigrp 100

passive-interface Loopback1

network 172.16.12.0 0.0.0.3

network 172.16.13.0 0.0.0.3

network 192.168.1.0

no auto-summary

!

Router_2

!

router eigrp 100

passive-interface FastEthernet2/0

passive-interface Loopback2

network 172.16.12.0 0.0.0.3

network 172.16.23.0 0.0.0.3

network 192.168.2.0

network 192.168.10.0

no auto-summary

!

Router_3

!

router eigrp 100

passive-interface Loopback3

network 172.16.13.0 0.0.0.3

network 172.16.22.0 0.0.0.3

network 192.168.1.0

no auto-summary

!

Perintah "router eigrp [AS]" akan mengaktifkan routing protokol EIGRP pada router cisco. Nomor Autonomous System ini harus sama, jika tidak EIGRP tidak akan pernah membentuk neighbor dengan tetangganya.

Efek dari perintah "passive-interface" tergantung dari routing protokol yang diterapkan. Pada interface yang menjalankan routing protocol RIP, perintah "passive-interface' akan mencegah router mengirim paket update tetapi membolehkan untuk menerima paket update. Sedangkan pada EIGRP, perintah "passive-interface" ini akan mencegah interface untuk mengirim ataupun menerima paket update.

Secara default, EIGRP akan melakukan summary pada ip address clasfull. Tujuannya memperkecil tabel routing, tapi pada beberapa kasus hal ini akan membuat router bingung, yang akan mengakibatkan paket loss dan routing yang tidak akurat. Untuk mencegah hal ini, gunakan perintah no auto-summary yang akan mencegah EIGRP untuk melakukan summary pada network.

Verifikasi konfigurasi EIGRP

Beberapa perintah yang berguna

- show ip protocols

- show ip eigrp interfaces

- show ip eigrp neighbors

- show ip eigrp topology all-links

show ip protocol

Perintah ini akan menampilkan parameter dan status dari routing protocol yang sedang berjalan. Berikut screenshot dari Router_1.show ip eigrp interfaces

Perintah ini akan menampilkan interface mana yang aktif dalam proses EIGRP. Berikut screenshot dari Router_1.

show ip eigrp neigbors

Perintah ini akan menampilkan tabel neighbor yang dipelajari EIGRP dari tetangganya dan memastikan neighbor itu aktif atau tidak. Berikut screenshot dari Router_1.

show ip eigrp topology

Perintah ini menampilkan tabel topologi EIGRP, status aktif tidaknya proses routing, successor, dan feasible distance menuju destination network. Untuk informasi yang lebih lengkap gunakan "show ip eigrp topology all-links". Berikut screenshot dari Router_1.

Setelah memastikan bahwa EIGRP telah berjalan dengan baik, kita akan melakukan tes koneksi dengan menggunakan ping.

File konfigurasi lab gns3 dapat di download disini dan disini.

Setelah memastikan bahwa EIGRP telah berjalan dengan baik, kita akan melakukan tes koneksi dengan menggunakan ping.

File konfigurasi lab gns3 dapat di download disini dan disini.

Bagaimana EIGRP bekerja? (part 3)

Pada bagian lalu, telah dibahas bagaimana EIGRP memilih rute terbaik menuju destination network. Salah satu keunggulan yang dilmiliki EIGRP dibandingkan dengan routing protokol lainnya adalah, EIGRP memiliki rute back-up. Rute back-up ini akan dipasang di tabel route jika rute utama mengalami kegagalan.

Bagaimana cara EIGRP memilih rute back-up?

Untuk menjadi rute back-up, formula yang harus dipenuhi adalah

Nilai Advertised distance harus lebih kecil dari nilai feasible distance successor

Router jakarta akan mengatakan kepada router Aceh advertised distance-nya 7, router Makassar akan mengatakan advertised distance-nya 2, dan router surabaya akan mengatakan advertise distance-nya 8 . Untuk lebih mudah kita buat dalam bentuk tabel, seperti dibawah ini.

Karena router aceh tahu nilai metrik menuju router jakarta, makassar dan surabaya (directly connected), kita akan melengkapi tabel di atas dengan feasible distance.

Rute dengan nilai feasible distance terkecil (router jakarta ) akan menjadi successor. Untuk melihat rute back-up nilai advertised distance harus lebih kecil dari nilai feasible distance, sehingga yang menjadi feasible successor adalah router surabaya.

Bagaimana EIGRP bekerja ? (part 2)

Dalam perhitungan metriknya, EIGRP menggunakan beberapa parameter yaitu bandwidth, delay, load dan reliability. Bandwidth dan delay adalah nilai yang statis. Link yang menggunakan Fast Ethernet mempunyai nilai 100 Mbit dan delay 100 usec (micro second). Ethernet mempunyai nilai 10Mbit dan delay 1000 usec.

Nilai load dan reliability adalah dinamis, yang berarti dapat selalu berubah dari waktu ke waktu tergantung kondisi. Load adalah seberapa sibuknya jalur tersebut, dan reliability adalah seberapa handal link tersebut dengan melihat dari error. Semakin rendah nilai metrik ini, semakin bagus.

Secara default, EIGRP hanya menggunakan nilai bandwidth dan delay. Kita tidak ingin EIGRP mengirimkan update setiap saat hanya karena sebuah link tiba - tiba menjadi sibuk.

Bagaimana EIGRP memilih route terbaik ?

Telah kita ketahui bahwa EIGRP, menggunakan metrik untuk memilih route terbaik menuju destination network. Nilai yang terendah yang akan dipilih dan dipasang pada tabel routing.

Kita mempunyai tiga

router cisco yang kita namakan Aceh, Jakarta dan Jayapura. Ketiga router

tersebut menjalankan routing protocol EIGRP untuk mendapatkan waktu convergence yang cepat. Kita akan menghitung rute terbaik menuju destination yang terletak dibelakang router Jayapura.

Pada gambar diatas, telah diberikan nilai metrik yang sederhana, jika kita lihat nilai metrik ini pada router cisco yang asli, nilainya akan sangat besar sekali.

Router jayapura akan mengumumkan metriknya untuk mencapai destination network kepada router jakarta. Informasi metrik inilah yang disebut sebagai advertised distance.

Advertised distance (metrik) dari router jayapura ini akan di simpan pada tabel topologi router jakarta. Di dalam tabel topologi router jakarta juga tersimpan metrik untuk menuju router jayapura (directly connected). Sekarang router jakarta tahu metrik menuju destination network yang berada di balik router jayapura. Total metrik inilah yang disebut feasible distance, yang akan disimpan pada tabel routing router jakarta.

Karena router aceh juga menjalankan EIGRP, router jakarta akan mengirim feasible distance ke router aceh, yang bernilai 7. Router aceh akan menyimpan inforrmasi ini sebagai advertise distance dalam tabel topologinya. Sekarang router aceh tahu berapa metrik untuk mencapai destination network (yaitu 14, yang berasal dari advertised distance dari router jakarta, dan nilai metrik -directly connected- ke router jakarta) dan menyimpan informasi ini dalam tabel routing.

Bagaimana dengan back up route ?

Bagaimana EIGRP bekerja ? (part 1)

EIGRP atau Enhanced Interior Gateway Routing protocol adalah Routing protocol yang dibuat dan dikembangkan oleh Cisco. EIGRP merupakan versi lanjutan dari IGRP dan menggunakan algoritma --yang disebut oleh Cisco-- DUAL, Diffusing Update Algorithm. DUAL menjamin bebas loop (loop free), waktu konvergensi yang cepat.

Tapi pada dasarnya EIGRP adalah distance vector routing protocol karena router yang menjalankan EIGRP tidak mengetahui keseluruhan topologi network seperti pada protokol link state. EIGRP bisa jadi merupakan routing protocol yang terbaik didunia --dalam hal convergence-- jika bukan milik cisco.

Salah satu kelebihan utama yang dimiliki EIGRP dibandingkan routing protocol yang lain adalah EIGRP menawarkan fitur router backup, dimana jika terjadi perubahan topologi jaringan, EIGRP tidak harus melakukan perhitungan ulang, tetapi langsung menggunakan back-up route. Perhitungan ulang route metric dilakukan jika back-up route mengalami kegagalan.

Tapi pada dasarnya EIGRP adalah distance vector routing protocol karena router yang menjalankan EIGRP tidak mengetahui keseluruhan topologi network seperti pada protokol link state. EIGRP bisa jadi merupakan routing protocol yang terbaik didunia --dalam hal convergence-- jika bukan milik cisco.

Salah satu kelebihan utama yang dimiliki EIGRP dibandingkan routing protocol yang lain adalah EIGRP menawarkan fitur router backup, dimana jika terjadi perubahan topologi jaringan, EIGRP tidak harus melakukan perhitungan ulang, tetapi langsung menggunakan back-up route. Perhitungan ulang route metric dilakukan jika back-up route mengalami kegagalan.

Fitur EIGRP

- Waktu convergence yang cepat

- Partial update, EIGRP hanya mengirimkan update jika terjadi perubahan pada network (trigger update) .

- Algoritma DUAL yang menjamin bebas looping (loop free).

- Mendukung Variable Length Subnet Mask (VLSM).

- Mendukung manual summarization.

- Load balancing dengan equal cost dan unequal cost.

Istilah dalam EIGRP

- Feasible distance, total metrik menuju destination

- Advertised distance, berapa jauh destination network dari neighbour

- Feasible successor, rute backup menuju destination network

- Successor, rute utama menuju destination network

Bagaimana EIGRP bekerja ?

Sebelum EIGRP saling bertukar informasi routing, mereka harus membentuk neighbour (disebut juga adjacencies), tiga kondisi yang harus dipenuhi

- Hello atau Ack yang diterima (jika sudah terbentuk adjancencies)

- Autonomous Number (AS) yang sama

- Metrik yang identik (nilai K)

Pada saat Router Cisco menjalankan routing protocol EIGRP, EIGRP akan bekerja dengan mengisi Neighbour table dengan informasi yang berisi semua daftar interface yang "directly connected", dan hop router berikutnya. Kemudian EIGRP akan mengirimkan paket hello yang berisi tabel neighbour. Jika EIGRP menerima paket hello dari routing tetangga, ia akan mengisi tabel topologi dengan informasi dari tabel neighbour ditambah informasi yang berasal dari paket hello yang diterima dari tetangganya. Algoritma DUAL akan melakukan perhitungan dan menentukan rute terbaik menuju destination network yang akan dipasang pada tabel routing.

Secara garis besar, dapat disimpulkan,

Neighbour table akan berisi :

- Daftar semua interface yang directly connected

- Next Hop Router

- Daftar semua rute yang dipelajari dari tetangga yang berisi destination dan metrik-nya

- Neighbour table

- Rute terbaik dari Topology table akan dipasang pada tabel routing ini.

Paket - paket EIGRP

EIGRP akan berkomunikasi dengan tetangganya menggunakan ip address multicast 224.0.0.10 dan menggunakan 5 jenis message- Hello, paket hello untuk membuat hubungan neighbour

- Update, paket ini digunakan untuk mengirimkan informasi update

- Query, digunakan jika terjadi kegagalan dalam salah satu rute network, dan tidak terdapat feasible successor untuk rute yang gagal tersebut.

- Reply, respon dari Query

- Ack , respon atas pesan Hello, Update dan Query

Mengamankan Akses Virtual Terminal Router Cisco

Terdapat beberapa cara untuk mengamankan Router Cisco dari tangan jahil orang - orang yang tidak berhak. Umumnya untuk mengakses Router Cisco dapat dilakukan dengan dua cara, akses secara fisik, menggunakan kabel console dan akses remote menggunakan telnet atau ssh (disarankan).

Pada kali ini kita akan belajar cara mengamankan router menggunakan access contol list. ACL yang digunakan adalah Standard ACL. Bisa juga menggunakan Extended ACL, tetapi tidak akan efisien, karena kita akan mengkonfigurasikan setiap interface router hanya untuk mem-blok telnet, disamping itu ruoter akan bekerja berat memproses setiap paket data. Bayangkan jika kita bertanggung jawab untuk selusin router atau bahkan ratusan. Solusi yang lebih baik, gunakan saja Standard ACL, yang hanya menggunakan source IP Address sebagi filter-nya. Jadi kita hanya mengontrol darimana asal user (source IP address).

Ok topologi yang akan digunakan seperti dibawah ini,

R3(config)# enable secret router3

R3(config)# access-list 50 remark === Telnet ===

R3(config)# access-list permit 192.168.1.2 0.0.0.0

R3(config)# line vty 0 4

R3(config-line)# access-class 50 in

R3(config-line)# password test

R3(config-line)# login

R3(config-line)# end

Kita coba akses Router R3 dari Router R2

Kita coba akses Router R3 dari host Linux_host

Dari demontrasi diatas, dapat kita lihat bahwa Standard ACL efektif untuk mengontrol siapa saja yang boleh mengakses router cisco, disamping itu juga menambah keamanan untuk router cisco. Satu hal lagi, sedapat mungkin gunakan ssh, karena telnet akan mengirimkan password dalam plaintext, yang artinya seseorang dengan kemampuan lebih dapat melihat trafik dari linux_host menggunakan packet analyzer -wireshark- untuk melihat password.

Pada kali ini kita akan belajar cara mengamankan router menggunakan access contol list. ACL yang digunakan adalah Standard ACL. Bisa juga menggunakan Extended ACL, tetapi tidak akan efisien, karena kita akan mengkonfigurasikan setiap interface router hanya untuk mem-blok telnet, disamping itu ruoter akan bekerja berat memproses setiap paket data. Bayangkan jika kita bertanggung jawab untuk selusin router atau bahkan ratusan. Solusi yang lebih baik, gunakan saja Standard ACL, yang hanya menggunakan source IP Address sebagi filter-nya. Jadi kita hanya mengontrol darimana asal user (source IP address).

Ok topologi yang akan digunakan seperti dibawah ini,

Skenario:

- Semua router menggunakan statik routing untuk saling terhubung.

- Hanya linux host yang dapat mengakses virtual terminal Router R3 menggunakan telnet.

- Gunakan enable secret router3 dan password test Konfigurasi Router R3

R3# configure terminalR3(config)# enable secret router3

R3(config)# access-list 50 remark === Telnet ===

R3(config)# access-list permit 192.168.1.2 0.0.0.0

R3(config)# line vty 0 4

R3(config-line)# access-class 50 in

R3(config-line)# password test

R3(config-line)# login

R3(config-line)# end

Kita coba akses Router R3 dari Router R2

|

| telnet dari Router Cisco R2 |

|

| telnet dari Linux_host |

Dari demontrasi diatas, dapat kita lihat bahwa Standard ACL efektif untuk mengontrol siapa saja yang boleh mengakses router cisco, disamping itu juga menambah keamanan untuk router cisco. Satu hal lagi, sedapat mungkin gunakan ssh, karena telnet akan mengirimkan password dalam plaintext, yang artinya seseorang dengan kemampuan lebih dapat melihat trafik dari linux_host menggunakan packet analyzer -wireshark- untuk melihat password.

Lab Standard Access Control List

Setelah membaca teori tentang Standard Access Control List, dan Extended Access Control List, kita akan belajar bagaimana membuat rule - rule yang efektif dan efisien, mengkonfigurasi router, menerapkan ACL pada interface dan melihat hasil dari ACL yang kita buat.

Secara garis besar, langkah - langkah untuk membuat Access Control List adalah sebagai berikut:

1. Tetapkan tipe Access List mana yang akan digunakan dengan pedoman bahwa Standard ACL sebaiknya ditempatkan sedekat mungkin dengan destination, dan Extended ACL ditempatkan sedekat mungkin dengan source. Tujuannya adalah untuk menghemat resource router.

2. Buat rule -rule dengan perintah "ip access-list" dan terapkan pada interface dengan perintah "ip access-group". Buatlah sependek mungkin, seefektif mungkin dan seefisien mungkin. Tujuannya sama menghemat resource router dan meringankan beban router. Ingat satu rule per protokol, per direction dan per interface.

Ok, topologi yang akan digunakan seperti dibawah ini,

Skenario:

Router R1 terhubung dengan dua isp, dengan IP Address ISP1 adalah 1.1.1.0 /30 dan IP Address ISP 2 adalah 2.2.2.0/30. LAN Sales terhubung pada Router R2, dan LAN Manager terhubung melalui Router R3. Sebagai administrator jaringan kita diberi tugas untuk mengijinkan hanya LAN Manager yang boleh mengakses Internet melalui isp 1 sedangkan LAN Sales hanya boleh mengakses internet melalui ISP 2. Bagaimana tugas ini dapat dilaksanakan ?

Router R1

R1# configure terminal

R1(config)# interface fa0/0

R1(config-if)# description R1 --> ISP1

R1(config-if)# ip address 1.1.1.2 255.255.255.252

R1(config-if)# no shutdown

R1(config-if)# interface fa2/0

R1(config-if)# description R1 --> ISP2

R1(config-if)# ip address 2.2.2.2 255.255.255.252

R1(config-if)# no shutdown

R1(config-if)# interface serial 1/0

R1(config-if)# ip address 192.168.254.1 255.255.255.252

R1(config-if)# description R1 --> R2

R1(config-if)# no shutdown

R1(config-if)# interface serial 1/1

R1(config-if)# ip address 192.168.254.5 255.255.255.252

R1(config-if)# description R1 --> R3

R1(config-if)# no shutdown

R1(config-if)# end

Router R2

R2# configure terminal

R2(config)# interface serial 1/0

R2(config-if)# description R2 --> R1

R2(config-if)# ip address 192.168.254.2 255.255.255.252

R2(config-if)# no shutdown

R2(config-if)# interface serial 1/1

R2(config-if)# description R2 --> R3

R2(config-if)# ip address 192.168.254.9 255.255.255.252

R2(config-if)# no shutdown

R2(config-if)# interface fa0/0

R2(config-if)# ip address 192.168.1.1 255.255.255.0

R2(config-if)# description R2 --> LAN Sales

R2(config-if)# no shutdown

R2(config-if)# end

Router R3

R3# configure terminal

R3(config)# interface serial 1/0

R3(config-if)# description R3 --> R1

R3(config-if)# ip address 192.168.254.6 255.255.255.252

R3(config-if)# no shutdown

R3(config-if)# interface serial 1/1

R3(config-if)# description R3 --> R2

R3(config-if)# ip address 192.168.254.10 255.255.255.252

R3(config-if)# no shutdown

R3(config-if)# interface fa0/0

R3(config-if)# description R3 --> LAN Manager

R3)config-if)# ip address 172.16.1.1 255.255.255.0

R3(config-if)#end

Tes koneksi antar Router

Secara garis besar, langkah - langkah untuk membuat Access Control List adalah sebagai berikut:

1. Tetapkan tipe Access List mana yang akan digunakan dengan pedoman bahwa Standard ACL sebaiknya ditempatkan sedekat mungkin dengan destination, dan Extended ACL ditempatkan sedekat mungkin dengan source. Tujuannya adalah untuk menghemat resource router.

2. Buat rule -rule dengan perintah "ip access-list" dan terapkan pada interface dengan perintah "ip access-group". Buatlah sependek mungkin, seefektif mungkin dan seefisien mungkin. Tujuannya sama menghemat resource router dan meringankan beban router. Ingat satu rule per protokol, per direction dan per interface.

Ok, topologi yang akan digunakan seperti dibawah ini,

|

| topologi jaringan |

Skenario:

Router R1 terhubung dengan dua isp, dengan IP Address ISP1 adalah 1.1.1.0 /30 dan IP Address ISP 2 adalah 2.2.2.0/30. LAN Sales terhubung pada Router R2, dan LAN Manager terhubung melalui Router R3. Sebagai administrator jaringan kita diberi tugas untuk mengijinkan hanya LAN Manager yang boleh mengakses Internet melalui isp 1 sedangkan LAN Sales hanya boleh mengakses internet melalui ISP 2. Bagaimana tugas ini dapat dilaksanakan ?

Konfigurasi Router

Disini kita akan menggunakan routing protocol RIP versi 2. Mari kita buat interface loopback yang mewakili ISP pada Router R1 dan kemudian konfigurasi interface serial sehingga semua router saling terkoneksi.Router R1

R1# configure terminal

R1(config)# interface fa0/0

R1(config-if)# description R1 --> ISP1

R1(config-if)# ip address 1.1.1.2 255.255.255.252

R1(config-if)# no shutdown

R1(config-if)# interface fa2/0

R1(config-if)# description R1 --> ISP2

R1(config-if)# ip address 2.2.2.2 255.255.255.252

R1(config-if)# no shutdown

R1(config-if)# interface serial 1/0

R1(config-if)# ip address 192.168.254.1 255.255.255.252

R1(config-if)# description R1 --> R2

R1(config-if)# no shutdown

R1(config-if)# interface serial 1/1

R1(config-if)# ip address 192.168.254.5 255.255.255.252

R1(config-if)# description R1 --> R3

R1(config-if)# no shutdown

R1(config-if)# end

Router R2

R2# configure terminal

R2(config)# interface serial 1/0

R2(config-if)# description R2 --> R1

R2(config-if)# ip address 192.168.254.2 255.255.255.252

R2(config-if)# no shutdown

R2(config-if)# interface serial 1/1

R2(config-if)# description R2 --> R3

R2(config-if)# ip address 192.168.254.9 255.255.255.252

R2(config-if)# no shutdown

R2(config-if)# interface fa0/0

R2(config-if)# ip address 192.168.1.1 255.255.255.0

R2(config-if)# description R2 --> LAN Sales

R2(config-if)# no shutdown

R2(config-if)# end

Router R3

R3# configure terminal

R3(config)# interface serial 1/0

R3(config-if)# description R3 --> R1

R3(config-if)# ip address 192.168.254.6 255.255.255.252

R3(config-if)# no shutdown

R3(config-if)# interface serial 1/1

R3(config-if)# description R3 --> R2

R3(config-if)# ip address 192.168.254.10 255.255.255.252

R3(config-if)# no shutdown

R3(config-if)# interface fa0/0

R3(config-if)# description R3 --> LAN Manager

R3)config-if)# ip address 172.16.1.1 255.255.255.0

R3(config-if)#end

Tes koneksi antar Router

|

Konfigurasi RIP Versi 2

saatnya kembali ke basic. Sebelum kita membuat acl, kita pastikan RIP berjalan dan saling bertukar informasi update.

R1# configure terminal

R1(config)# router rip

R1(config-router)# no auto-summary

R1(config-router)# version 2

R1(config-router)# network 1.1.1.0

R1(config-router)# network 2.2.2.0

R1(config-router)# network 192.168.254.0

R1(config-router)end

R2# configure terminal

R2(config)# router rip

R2(config-router)# no auto-summary

R2(config-router)# version 2

R2(config-router)# network 192.168.254.0

R2(config-router)# network 192.168.1.0

R2(config-router)# end

R3# configure terminal

R3(config)# router rip

R3(config-router)# no auto-summary

R3(config-router)# version 2

R3(config-router)# network 172.16.1.0

R3(config-router)# network 192.168.254.0

R3(config-router)# end

R1# configure terminal

R1(config)# router rip

R1(config-router)# no auto-summary

R1(config-router)# version 2

R1(config-router)# network 1.1.1.0

R1(config-router)# network 2.2.2.0

R1(config-router)# network 192.168.254.0

R1(config-router)end

R2# configure terminal

R2(config)# router rip

R2(config-router)# no auto-summary

R2(config-router)# version 2

R2(config-router)# network 192.168.254.0

R2(config-router)# network 192.168.1.0

R2(config-router)# end

R3# configure terminal

R3(config)# router rip

R3(config-router)# no auto-summary

R3(config-router)# version 2

R3(config-router)# network 172.16.1.0

R3(config-router)# network 192.168.254.0

R3(config-router)# end

Verifikasi RIP

Konfigusari DHCP

Untuk memudahkan hidup kita, pada Router R2 dan R3 menggunakan DHCP, cara konfigurasi DHCP pada router cisco dapat dilihat disini.

Konfigurasi ACL

Ok, setelah routing RIP berjalan dan saling bertukar paket update, kita akan membuat rule - rule ACL yang seefektif dan efisien mungkin. Pada topologi diatas, kita mengijinkan LAN Sales untuk mengakses ISP 2 (network 2.2.2.0/24), dan Lan Manager hanya boleh mengakses ISP 1 (network 1.1.1.0 /24).

LAN Sales dapat mencapai ISP 2 melalui 2 rute. Rute 1 dari R2 --> R1 dan rute 2 dari R2 --> R3 --> R1. Begitu pula LAN Manager. Jika ACL Diterapkan pada inbound interface Fast Ethernet 0/0 Router R2, paket dari LAN Sales tidak akan pernah keluar dari Router R2, sehingga tempat terbaik untuk membuat acl adalah di Router R1, pada outbound interface fast ethertnet 0/0 untuk memblok traffik dari LAN Sales, dan pada outbound interface fast ethernet 2/0 untuk memblok traffic dari LAN Manager.

Alasan lain adalah kemungkinan adanya lubang sekuriti, yang mungkin terjadi jika link antara router down. Paket yang melalui rute yang baru -jika salah satu link down- mungkin saja tidak melalui pemeriksaan acl.

OK kita konfigurasi acl untuk memblok Lan Sales dan menerapkan pada interface Fast Ethernet 0/0 Router R1,

R1# configure terminal

R1(config)# access-list 1 remark == Blok Lan Sales ==

R1(config)# access-list 1 deny 192.168.1.0 0.0.0.255

R1(config)# access-list 1 permit any

R1(config)# interface fa0/0

R1(config-if)# ip access-group 1 out

R1(config-If)# end

R1(config)#

Untuk mem-blok Lan Manager,

R1# configure terminal

R1(config)# access-list 2 remark == Blok Lan Manager ==

R1(config)# access-list 2 deny 172.16.1.0 0.0.0.255

R1(config)# access-list 2 permit any

R1(config)# interface fa2/0

R1(config-if)# ip access-group 2 out

R2(config-if)# end

Kita coba untuk ping ISP 1 dari router R2, dan ping ISP 2 dari Router R3,

LAN Sales dapat mencapai ISP 2 melalui 2 rute. Rute 1 dari R2 --> R1 dan rute 2 dari R2 --> R3 --> R1. Begitu pula LAN Manager. Jika ACL Diterapkan pada inbound interface Fast Ethernet 0/0 Router R2, paket dari LAN Sales tidak akan pernah keluar dari Router R2, sehingga tempat terbaik untuk membuat acl adalah di Router R1, pada outbound interface fast ethertnet 0/0 untuk memblok traffik dari LAN Sales, dan pada outbound interface fast ethernet 2/0 untuk memblok traffic dari LAN Manager.

Alasan lain adalah kemungkinan adanya lubang sekuriti, yang mungkin terjadi jika link antara router down. Paket yang melalui rute yang baru -jika salah satu link down- mungkin saja tidak melalui pemeriksaan acl.

OK kita konfigurasi acl untuk memblok Lan Sales dan menerapkan pada interface Fast Ethernet 0/0 Router R1,

R1# configure terminal

R1(config)# access-list 1 remark == Blok Lan Sales ==

R1(config)# access-list 1 deny 192.168.1.0 0.0.0.255

R1(config)# access-list 1 permit any

R1(config)# interface fa0/0

R1(config-if)# ip access-group 1 out

R1(config-If)# end

R1(config)#

Untuk mem-blok Lan Manager,

R1# configure terminal

R1(config)# access-list 2 remark == Blok Lan Manager ==

R1(config)# access-list 2 deny 172.16.1.0 0.0.0.255

R1(config)# access-list 2 permit any

R1(config)# interface fa2/0

R1(config-if)# ip access-group 2 out

R2(config-if)# end

Kita coba untuk ping ISP 1 dari router R2, dan ping ISP 2 dari Router R3,

|

| ping dari Router R2 |

| ||

| ping dari Router R2 |