ACL atau Access Control List adalah sekumpulan aturan . Tujuannya untuk meningkatkan keamanan jaringan

Pada keluarga *NIX/Linux dikenal dengan nama packet filtering / netfilter dengan software-nya yang populer, iptables.

Cara kerja ACL pada Cisco IOS

ACL dapat di kelompokkan menjadi 2 tipe

Pada Cisco IOS, untuk membuat ACL yang kita lakukan adalah:

access-list number

wildcard mask lihat disini.

contoh:

access-list 1 permit 192.168.1.1 0.0.0.0

router(config)#interface fa0/0

router(config-int)#ip access-group 1 in

tergantung interface dan direction, jika acl diatas diterapkan pada interface fa0/0 dengan perintah "ip access-group 1 in " maka hanya traffic dari 192.168.1.1 yang diteruskan ke interface fa0/0 , jika menggunakan "ip access-group 1 out" maka hanya traffic dari 192.168.1.1 yang boleh keluar dari interface fa0/0.

Pada keluarga *NIX/Linux dikenal dengan nama packet filtering / netfilter dengan software-nya yang populer, iptables.

Cara kerja ACL pada Cisco IOS

- Paket data yang masuk atau keluar akan dibandingkan dengan statement pertama dari access-list

- Jika paket data cocok, aksi akan dilakukan (permit atau deny). Proses berakhir untuk paket data.

- Jika tidak cocok, ulangi langkah 1 dan 2 dengan statement berikutnya (top - down processing)

- Jika paket data tidak cocok dibandingkan dengan seluruh baris accessl-list, paket akan di deny.

ACL dapat di kelompokkan menjadi 2 tipe

- Standard ACL

- Extended ACL

Standard Access Control List

Standar ACL akan menyaring paket data hanya berdasarkan Source IP Address atau subnet, pada dasarnya hanya membolehkan permit atau deny untuk seluruh paket data. Untuk ACL yang lebih fleksibel dapat menggunakan Extended ACL yang menyaring paket data berdasarkan source dan destination IP Address, source dan destination port, dan protokol TCP/IP seperti ICMP, UDP dan TCP, lebih jelasnya lihat disini.Pada Cisco IOS, untuk membuat ACL yang kita lakukan adalah:

- Definisikan rule menggunakan perintah access-list.

- Langkah berikutnya, menerapkan rule -yang telah didefinisikan sebelumnya- pada interface menggunakan perintah access-group, dengan arah inbound atau outbound.

Sintaks ACL

access-list accesss-list number [permit | deny] [ip address | any] [wildcard mask(opt)]access-list number

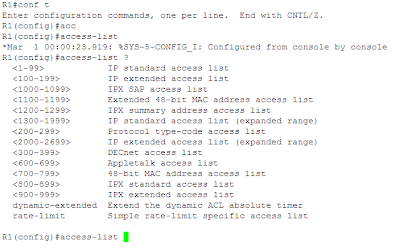

Standard ACL nomor 1 sampai 99 dan 1300 - 1999

Extended ACL nomor 100 - 199 dan 2000-2099 wildcard mask lihat disini.

contoh:

access-list 1 permit 192.168.1.1 0.0.0.0

router(config)#interface fa0/0

router(config-int)#ip access-group 1 in

tergantung interface dan direction, jika acl diatas diterapkan pada interface fa0/0 dengan perintah "ip access-group 1 in " maka hanya traffic dari 192.168.1.1 yang diteruskan ke interface fa0/0 , jika menggunakan "ip access-group 1 out" maka hanya traffic dari 192.168.1.1 yang boleh keluar dari interface fa0/0.

Pedoman untuk membuat Access List

Design dan implementasi jaringan yang baik dapat menambah keamanan. Berikut beberapa hal yang perlu diperhatikan dalam mengkonfigurasi ACL- Pilih jenis ACL apakah standar atau extended berdasarkan kondisi

- ACL akan di eksekusi dari baris pertama sampai baris terakhir (top-down), sehingga jika baris pertama cocok, baris berikutnya tidak akan diproses. Buatlah sedemikian rupa sehingga aturannya dari spesifik ke general.

- Hanya boleh satu ACL per interface, per protocol, per direction yang diijinkan.

- Tempatkan Standard ACL sedekat mungkin dengan destination traffic , dan Extended ACL source sedekat mungkin dengan source traffic.

- Ada statement deny all pada setiap acl yang kita buat, sehingga setiap acl setidaknya harus mempunyai satu statement permit, jika tidak semua traffic akan di deny / drop.

Monitoring Access Control List pada Cisco IOS

Perintah berikut ini berguna untuk memeriksa konfigurasi ACL- show access-list

- show access-list access-list number

- show ip access-list

- show ip interface

- show running-config

1 comment :

makasih min

Lampu service hp

Post a Comment