Dalam perhitungan metriknya, EIGRP menggunakan beberapa parameter yaitu bandwidth, delay, load dan reliability. Bandwidth dan delay adalah nilai yang statis. Link yang menggunakan Fast Ethernet mempunyai nilai 100 Mbit dan delay 100 usec (micro second). Ethernet mempunyai nilai 10Mbit dan delay 1000 usec.

Nilai load dan reliability adalah dinamis, yang berarti dapat selalu berubah dari waktu ke waktu tergantung kondisi. Load adalah seberapa sibuknya jalur tersebut, dan reliability adalah seberapa handal link tersebut dengan melihat dari error. Semakin rendah nilai metrik ini, semakin bagus.

Secara default, EIGRP hanya menggunakan nilai bandwidth dan delay. Kita tidak ingin EIGRP mengirimkan update setiap saat hanya karena sebuah link tiba - tiba menjadi sibuk.

Bagaimana EIGRP memilih route terbaik ?

Telah kita ketahui bahwa EIGRP, menggunakan metrik untuk memilih route terbaik menuju destination network. Nilai yang terendah yang akan dipilih dan dipasang pada tabel routing.

Kita mempunyai tiga

router cisco yang kita namakan Aceh, Jakarta dan Jayapura. Ketiga router

tersebut menjalankan routing protocol EIGRP untuk mendapatkan waktu convergence yang cepat. Kita akan menghitung rute terbaik menuju destination yang terletak dibelakang router Jayapura.

Pada gambar diatas, telah diberikan nilai metrik yang sederhana, jika kita lihat nilai metrik ini pada router cisco yang asli, nilainya akan sangat besar sekali.

Router jayapura akan mengumumkan metriknya untuk mencapai destination network kepada router jakarta. Informasi metrik inilah yang disebut sebagai advertised distance.

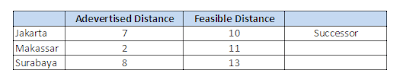

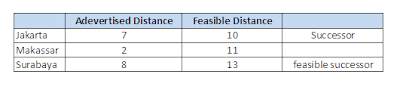

Advertised distance (metrik) dari router jayapura ini akan di simpan pada tabel topologi router jakarta. Di dalam tabel topologi router jakarta juga tersimpan metrik untuk menuju router jayapura (directly connected). Sekarang router jakarta tahu metrik menuju destination network yang berada di balik router jayapura. Total metrik inilah yang disebut feasible distance, yang akan disimpan pada tabel routing router jakarta.

Karena router aceh juga menjalankan EIGRP, router jakarta akan mengirim feasible distance ke router aceh, yang bernilai 7. Router aceh akan menyimpan inforrmasi ini sebagai advertise distance dalam tabel topologinya. Sekarang router aceh tahu berapa metrik untuk mencapai destination network (yaitu 14, yang berasal dari advertised distance dari router jakarta, dan nilai metrik -directly connected- ke router jakarta) dan menyimpan informasi ini dalam tabel routing.

Bagaimana dengan back up route ?

bersambung pada artikel berikutnya